代码审计入门:如何发现代码中的安全漏洞

在当今的软件开发环境中,安全问题已经成为不可忽视的核心议题。据统计,超过70%的安全漏洞源于代码层面的缺陷。掌握代码审计技能,不仅是安全工程师的必修课,更是每一位开发者应该具备的基础能力。

本文将从实战角度出发,系统介绍代码审计的核心技术和实践方法,帮助你建立完整的安全审计思维体系。

一、代码审计的本质与价值

代码审计不是简单的代码审查,而是一种以安全为导向的深度分析过程。它要求审计人员站在攻击者的角度思考:如果我是黑客,我会如何利用这段代码?

代码审计的核心价值在于:

- 在漏洞被利用之前发现并修复问题

- 建立安全开发的最佳实践

- 降低后期修复成本,提升系统整体安全性

与动态测试相比,代码审计能够覆盖更全面的代码路径,发现逻辑层面的深层漏洞。这就像是在建筑施工时就检查结构安全,而不是等房子建好后再检测。

二、审计思路与方法论

2.1 自顶向下 vs 自底向上

代码审计主要有两种思路:

自顶向下(黑盒视角)

从应用程序的入口点开始,跟踪数据流向。这种方法模拟真实攻击场景,从用户输入开始,追踪数据如何在系统中流转。

适用场景:Web应用审计、API接口审计

自底向上(白盒视角)

先识别危险函数和敏感操作,然后反向追溯数据来源。这种方法效率更高,能快速定位高风险区域。

适用场景:框架组件审计、第三方库审计

2.2 实战审计流程

一个完整的代码审计流程通常包括以下步骤:

步骤1:信息收集

- 了解应用架构和技术栈

- 识别关键业务逻辑

- 确定审计范围和优先级

步骤2:静态分析

- 全局搜索危险函数

- 分析配置文件和依赖项

- 检查认证授权机制

步骤3:数据流分析

- 追踪用户输入点

- 分析数据处理逻辑

- 验证输出点的安全性

步骤4:漏洞验证

- 构造POC进行验证

- 评估漏洞影响范围

- 提出修复建议

三、危险函数识别:定位高风险代码

危险函数是代码审计的关键切入点。不同语言有不同的危险函数集,但核心思想是一致的:这些函数如果使用不当,会直接导致安全漏洞。

3.1 Java语言中的危险函数

让我们通过实际代码来理解危险函数的风险:

// ❌ 危险示例1:SQL注入

public User getUserById(String userId) {

String sql = "SELECT * FROM users WHERE id = '" + userId + "'";

return jdbcTemplate.queryForObject(sql, new UserRowMapper());

}

// ✅ 安全写法:使用参数化查询

public User getUserById(String userId) {

String sql = "SELECT * FROM users WHERE id = ?";

return jdbcTemplate.queryForObject(sql, new UserRowMapper(), userId);

}

// ❌ 危险示例2:命令注入

public String executeCommand(String userInput) {

Runtime runtime = Runtime.getRuntime();

Process process = runtime.exec("ping " + userInput);

return getProcessOutput(process);

}

// ✅ 安全写法:使用白名单验证

public String executeCommand(String userInput) {

// 严格验证输入

if (!userInput.matches("^[a-zA-Z0-9\\.\\-]+$")) {

throw new SecurityException("Invalid input");

}

// 使用ProcessBuilder,避免shell解析

ProcessBuilder pb = new ProcessBuilder("ping", "-c", "4", userInput);

Process process = pb.start();

return getProcessOutput(process);

}

// ❌ 危险示例3:XML外部实体注入(XXE)

public void parseXML(String xmlContent) {

DocumentBuilderFactory factory = DocumentBuilderFactory.newInstance();

DocumentBuilder builder = factory.newDocumentBuilder();

Document doc = builder.parse(new InputSource(new StringReader(xmlContent)));

}

// ✅ 安全写法:禁用外部实体

public void parseXML(String xmlContent) {

DocumentBuilderFactory factory = DocumentBuilderFactory.newInstance();

// 禁用DTD

factory.setFeature("http://apache.org/xml/features/disallow-doctype-decl", true);

// 禁用外部实体

factory.setFeature("http://xml.org/sax/features/external-general-entities", false);

factory.setFeature("http://xml.org/sax/features/external-parameter-entities", false);

DocumentBuilder builder = factory.newDocumentBuilder();

Document doc = builder.parse(new InputSource(new StringReader(xmlContent)));

}

3.2 常见危险函数速查表

数据库操作类

Statement.execute()- 容易导致SQL注入jdbcTemplate.query()- 拼接SQL时存在风险createQuery()- HQL/JPQL注入风险

文件操作类

FileInputStream(String path)- 路径遍历风险new File(userInput)- 任意文件读写Files.copy()- 需验证目标路径

反序列化类

ObjectInputStream.readObject()- 反序列化漏洞XMLDecoder.readObject()- XML反序列化JSON.parseObject()- fastjson历史漏洞

命令执行类

Runtime.exec()- 命令注入ProcessBuilder.start()- 需严格验证参数

四、污点追踪分析:追踪数据的危险旅程

污点追踪是代码审计中最重要的技术之一。它的核心思想是:将用户输入标记为"污点",追踪这些污点数据在代码中的流动路径,检查是否在到达危险函数前经过了适当的清洗。

4.1 污点追踪的三要素

- Source(污点源):用户可控的输入点

- Sink(污点汇):可能产生危害的危险函数

- Sanitizer(净化器):数据清洗和验证函数

4.2 实战案例分析

// 完整的漏洞示例:从Source到Sink

@RestController

public class FileController {

// Source: 用户输入

@GetMapping("/download")

public void downloadFile(

@RequestParam("filename") String filename,

HttpServletResponse response) throws IOException {

// 没有Sanitizer:直接使用用户输入

String basePath = "/var/www/files/";

String fullPath = basePath + filename;

// Sink: 危险的文件操作

File file = new File(fullPath);

if (file.exists()) {

FileInputStream fis = new FileInputStream(file);

OutputStream os = response.getOutputStream();

byte[] buffer = new byte[1024];

int bytesRead;

while ((bytesRead = fis.read(buffer)) != -1) {

os.write(buffer, 0, bytesRead);

}

fis.close();

os.close();

}

}

}

攻击者可以通过构造filename=../../etc/passwd进行路径遍历攻击。

安全修复方案

@RestController

public class FileController {

private static final String BASE_PATH = "/var/www/files/";

private static final Pattern SAFE_FILENAME = Pattern.compile("^[a-zA-Z0-9_\\-\\.]+$");

@GetMapping("/download")

public void downloadFile(

@RequestParam("filename") String filename,

HttpServletResponse response) throws IOException {

// Sanitizer 1: 文件名格式验证

if (!SAFE_FILENAME.matcher(filename).matches()) {

throw new SecurityException("Invalid filename format");

}

// Sanitizer 2: 路径规范化

File file = new File(BASE_PATH, filename);

String canonicalPath = file.getCanonicalPath();

// Sanitizer 3: 路径边界检查

if (!canonicalPath.startsWith(new File(BASE_PATH).getCanonicalPath())) {

throw new SecurityException("Path traversal attempt detected");

}

// 验证通过后才进行文件操作

if (file.exists() && file.isFile()) {

try (FileInputStream fis = new FileInputStream(file);

OutputStream os = response.getOutputStream()) {

byte[] buffer = new byte[8192];

int bytesRead;

while ((bytesRead = fis.read(buffer)) != -1) {

os.write(buffer, 0, bytesRead);

}

}

} else {

response.sendError(HttpServletResponse.SC_NOT_FOUND);

}

}

}

4.3 复杂场景:跨函数污点追踪

public class UserService {

// Source: 接收用户输入

public void processUserData(String username, String email) {

UserDTO dto = buildUserDTO(username, email);

saveToDatabase(dto);

}

// 数据传递环节

private UserDTO buildUserDTO(String username, String email) {

UserDTO dto = new UserDTO();

dto.setUsername(username); // 污点传播

dto.setEmail(email); // 污点传播

return dto;

}

// Sink: 危险操作

private void saveToDatabase(UserDTO dto) {

String sql = "INSERT INTO users (username, email) VALUES ('"

+ dto.getUsername() + "', '" + dto.getEmail() + "')";

jdbcTemplate.execute(sql); // SQL注入风险

}

}

在这个例子中,污点从processUserData方法传播到buildUserDTO,最终到达saveToDatabase中的危险Sink。审计时需要关注整个调用链。

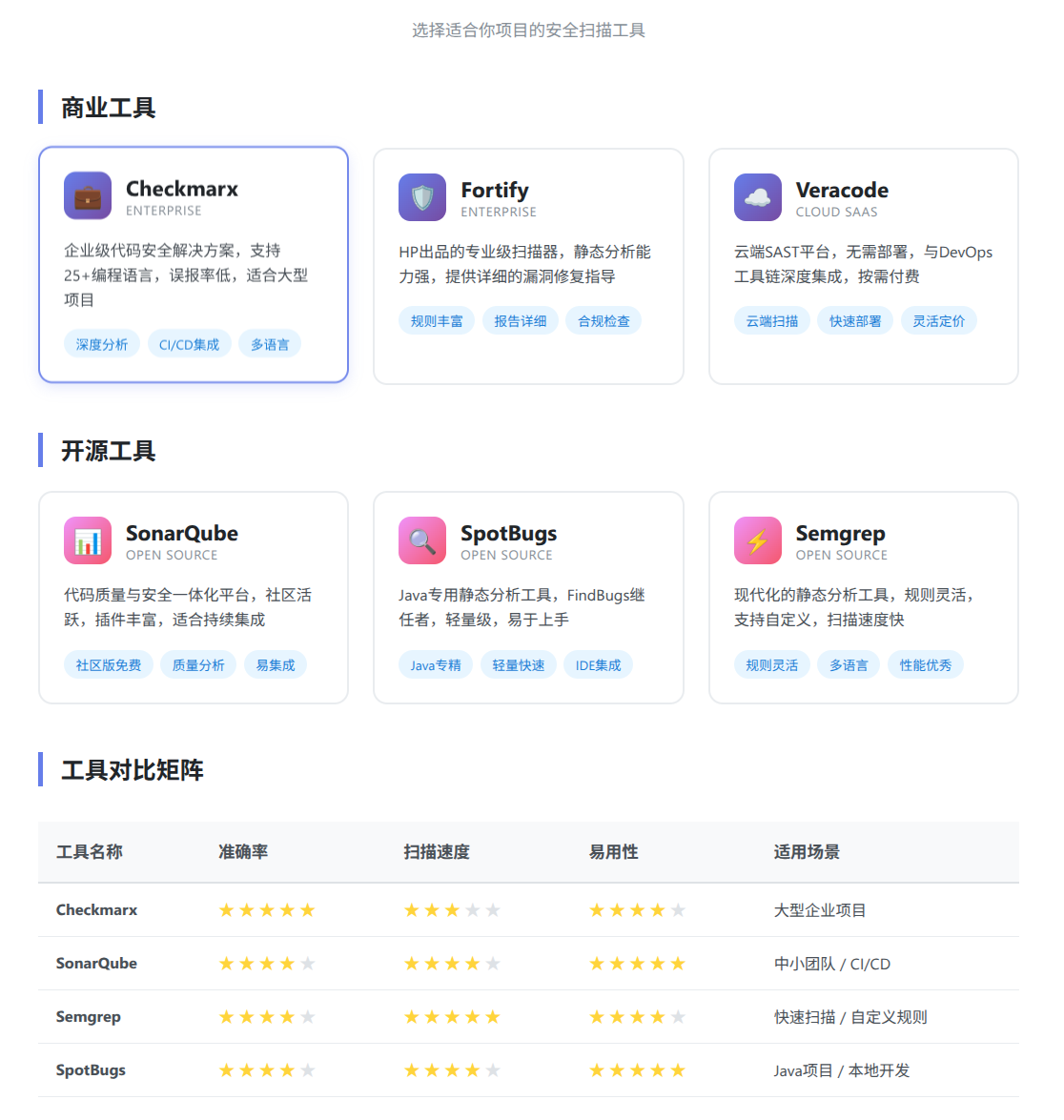

五、自动化审计工具使用

手工审计虽然精确,但面对大型项目效率不足。自动化工具可以快速扫描代码库,识别潜在风险点,让审计人员聚焦于复杂的逻辑漏洞。

5.1 主流工具对比

商业工具

- Checkmarx:企业级解决方案,支持多语言,误报率较低

- Fortify SCA:HP出品,深度分析能力强,适合大型项目

- Veracode:云端SAST平台,集成CI/CD便捷

开源工具

- SonarQube:代码质量与安全一体化,社区活跃

- SpotBugs:Java专用,轻量级,易于集成

- Semgrep:规则灵活,支持自定义扫描规则

5.2 工具集成实践

以SonarQube为例,展示如何集成到开发流程:

// pom.xml配置

<properties>

<sonar.host.url>http://localhost:9000</sonar.host.url>

<sonar.login>your-token</sonar.login>

<sonar.java.binaries>target/classes</sonar.java.binaries>

</properties>

<build>

<plugins>

<plugin>

<groupId>org.sonarsource.scanner.maven</groupId>

<artifactId>sonar-maven-plugin</artifactId>

<version>3.9.1.2184</version>

</plugin>

</plugins>

</build>

运行扫描:

mvn clean verify sonar:sonar

5.3 自定义规则编写

对于特定业务场景,可以编写自定义扫描规则。以Semgrep为例:

rules:

- id: unsafe-sql-concatenation

pattern: |

String $SQL = "..." + $INPUT + "...";

$STMT.execute($SQL);

message: Potential SQL injection vulnerability

severity: ERROR

languages: [java]

- id: hardcoded-credentials

pattern: |

String $VAR = "password123";

message: Hardcoded credentials detected

severity: WARNING

languages: [java]

5.4 工具使用的注意事项

自动化工具不是银弹,使用时需要注意:

- 误报处理:建立白名单机制,过滤已确认的安全代码

- 规则调优:根据项目特点调整扫描规则,平衡覆盖率和准确率

- 人工复审:工具报告的漏洞需要人工验证,避免误报和漏报

- 持续更新:保持工具和规则库的更新,应对新型漏洞

六、实战演练:完整审计案例

让我们通过一个真实场景,演练完整的审计过程。

6.1 场景描述

某电商平台的订单查询接口,允许用户查看自己的订单详情。

@RestController

@RequestMapping("/api/orders")

public class OrderController {

@Autowired

private OrderService orderService;

@GetMapping("/detail")

public ResponseEntity<Order> getOrderDetail(

@RequestParam("orderId") String orderId,

@RequestHeader("Authorization") String token) {

// 验证用户身份

String userId = JwtUtils.getUserIdFromToken(token);

// 查询订单

Order order = orderService.getOrderById(orderId);

// 返回订单详情

return ResponseEntity.ok(order);

}

}

@Service

public class OrderServiceImpl implements OrderService {

@Autowired

private JdbcTemplate jdbcTemplate;

@Override

public Order getOrderById(String orderId) {

String sql = "SELECT * FROM orders WHERE order_id = '" + orderId + "'";

return jdbcTemplate.queryForObject(sql, new OrderRowMapper());

}

}

6.2 审计分析

发现的问题

-

SQL注入漏洞(高危)

- 位置:

OrderServiceImpl.getOrderById() - 原因:直接拼接用户输入到SQL语句

- 危害:攻击者可执行任意SQL,窃取数据或破坏数据库

- 位置:

-

越权访问漏洞(高危)

- 位置:

OrderController.getOrderDetail() - 原因:验证了用户身份,但未检查订单归属

- 危害:用户可查看他人订单信息

- 位置:

6.3 修复方案

@RestController

@RequestMapping("/api/orders")

public class OrderController {

@Autowired

private OrderService orderService;

@GetMapping("/detail")

public ResponseEntity<?> getOrderDetail(

@RequestParam("orderId") String orderId,

@RequestHeader("Authorization") String token) {

try {

// 验证用户身份

String userId = JwtUtils.getUserIdFromToken(token);

// 验证orderId格式(Sanitizer)

if (!orderId.matches("^[0-9]{10,20}$")) {

return ResponseEntity.badRequest()

.body("Invalid order ID format");

}

// 查询订单

Order order = orderService.getOrderByIdAndUserId(orderId, userId);

if (order == null) {

return ResponseEntity.status(HttpStatus.NOT_FOUND)

.body("Order not found or access denied");

}

return ResponseEntity.ok(order);

} catch (Exception e) {

log.error("Error getting order detail", e);

return ResponseEntity.status(HttpStatus.INTERNAL_SERVER_ERROR)

.body("Server error");

}

}

}

@Service

public class OrderServiceImpl implements OrderService {

@Autowired

private JdbcTemplate jdbcTemplate;

@Override

public Order getOrderByIdAndUserId(String orderId, String userId) {

// 使用参数化查询防止SQL注入

String sql = "SELECT * FROM orders WHERE order_id = ? AND user_id = ?";

try {

return jdbcTemplate.queryForObject(

sql,

new OrderRowMapper(),

orderId,

userId

);

} catch (EmptyResultDataAccessException e) {

return null;

}

}

}

修复要点

- 使用参数化查询替代字符串拼接

- 添加输入验证,限制orderId格式

- 在数据库层面加入用户ID验证,防止越权

- 完善错误处理,避免信息泄露

七、推荐的漏洞数据库资源

在代码审计过程中,参考已知漏洞案例可以大大提升效率。以下是一些权威的漏洞数据库:

7.0 历史推文

7.1 国际资源

CVE (Common Vulnerabilities and Exposures)

- 网址:https://cve.mitre.org

- 特点:全球最权威的漏洞编号系统,每个漏洞都有唯一CVE编号

NVD (National Vulnerability Database)

- 网址:https://nvd.nist.gov

- 特点:美国政府维护,包含CVSS评分和详细分析

OWASP Top 10

- 网址:https://owasp.org/www-project-top-ten

- 特点:Web应用十大安全风险,每三年更新一次

Exploit Database

- 网址:https://www.exploit-db.com

- 特点:公开的漏洞利用代码库,可用于验证漏洞

7.2 国内资源

CNVD (国家信息安全漏洞共享平台)

- 网址:https://www.cnvd.org.cn

- 特点:国内官方漏洞平台,支持漏洞报送

CNNVD (国家信息安全漏洞库)

- 网址:https://www.cnnvd.org.cn

- 特点:与CVE同步,提供中文描述

Seebug

- 网址:https://www.seebug.org

- 特点:知道创宇维护,漏洞质量高,有详细分析

7.3 使用建议

- 建立漏洞知识库,记录项目相关的历史漏洞

- 定期订阅安全通告,关注使用的框架和组件

- 参考漏洞案例,总结常见的漏洞模式

- 使用SCA工具自动检测已知漏洞组件

八、总结与进阶路径

代码审计是一项需要持续学习的技能。从入门到精通,需要经历以下阶段:

初级阶段:掌握基础

- 熟悉常见漏洞类型(OWASP Top 10)

- 掌握危险函数识别

- 能够阅读和理解代码逻辑

中级阶段:深入分析

- 熟练使用自动化工具

- 掌握污点追踪技术

- 能够发现逻辑层面的漏洞

高级阶段:融会贯通

- 能够审计框架和中间件

- 发现0day漏洞

- 编写自定义扫描规则

持续精进的建议

- 多读优秀代码:学习安全编码的最佳实践

- 参与CTF比赛:在实战中提升技能

- 关注安全社区:获取最新的漏洞情报

- 建立知识体系:将零散的知识点系统化

- 动手实践:搭建靶场环境,亲自复现漏洞

安全之路,永无止境。希望本文能为你的代码审计之旅提供一个良好的开端。记住,每一次审计都是一次学习的机会,每一个漏洞背后都隐藏着值得思考的安全原则。

保持好奇心,保持警惕心,让我们一起构建更安全的软件世界。

工具下载

- SonarQube Community: https://www.sonarqube.org

- Semgrep: https://semgrep.dev

- SpotBugs: https://spotbugs.github.io

如果你对代码审计有任何问题或想分享你的经验,欢迎在评论区留言交流。让我们共同进步,为网络安全贡献一份力量。

Q.E.D.