API安全:微服务时代的新挑战

在云原生和微服务架构成为主流的今天,API已经成为现代应用的核心神经系统。无论是移动应用、Web应用还是物联网设备,几乎所有的数据交互都依赖API来完成。然而,随着API使用量的爆发式增长,API安全问题也逐渐成为企业面临的最大威胁之一。

根据Gartner的预测,到2025年,超过90%的Web应用攻击将通过API进行。这个数字足以让每一位安全从业者警醒。今天,我们就来深入探讨API安全领域的核心问题,以及如何在微服务时代构建更安全的防护体系。

一、REST API的常见漏洞陷阱

REST API作为目前最流行的API设计风格,其安全问题也最为普遍。在实际渗透测试和漏洞挖掘中,我们发现以下几类问题最为常见:

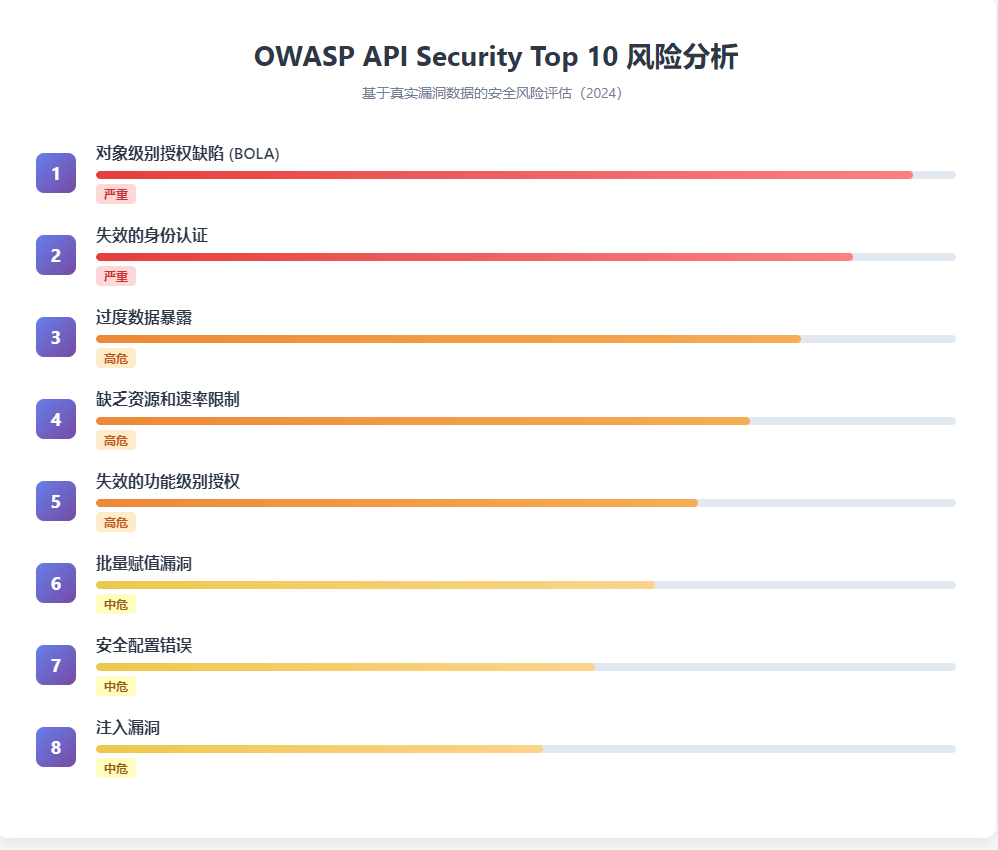

1. 对象级别授权缺陷(BOLA/IDOR)

这是OWASP API Security Top 10中排名第一的风险。许多开发者在设计API时,只验证了用户是否登录,却没有验证用户是否有权限访问特定资源。

典型场景:用户A通过修改API请求中的用户ID参数,就能访问用户B的敏感数据。例如:

GET /api/users/1234/orders

攻击者只需将1234替换为其他用户ID,就可能获取他人订单信息。

防护建议: 在每个API端点实施严格的对象级别授权检查,验证当前用户是否有权访问请求的资源。采用基于角色的访问控制(RBAC)或属性基访问控制(ABAC)模型。

2. 批量赋值漏洞

当API直接将用户输入绑定到内部对象时,攻击者可能通过添加额外参数来修改不应该被修改的字段。

比如用户注册接口:

POST /api/register

{

"username": "hacker",

"email": "hacker@test.com",

"is_admin": true // 恶意添加的字段

}

如果后端没有进行字段白名单过滤,攻击者就可能将自己提升为管理员。

防护建议: 使用数据传输对象(DTO)模式,明确定义允许的输入字段,拒绝任何未定义的属性。

3. 过度数据暴露

许多开发者为了方便,直接将数据库对象序列化后返回给客户端,导致返回了大量不必要的敏感信息。

GET /api/users/profile

Response:

{

"id": 1234,

"name": "张三",

"email": "zhang@example.com",

"password_hash": "...", // 不应该返回

"internal_notes": "...", // 不应该返回

"salary": 50000 // 不应该返回

}

防护建议: 使用API响应过滤机制,只返回客户端真正需要的字段。实施最小权限原则,不同角色看到不同的数据视图。

4. 缺乏资源限制

没有适当的分页、过滤和大小限制的API端点,可能被攻击者利用来进行拒绝服务攻击或数据采集。

GET /api/users // 一次性返回所有用户数据

防护建议: 强制实施分页机制,设置合理的默认限制(如每页20条),并限制最大返回数量。

二、GraphQL的安全挑战

GraphQL作为新一代API查询语言,给开发者带来灵活性的同时,也引入了独特的安全风险。

1. 深度嵌套查询攻击

GraphQL允许客户端自定义查询结构,攻击者可以构造极其复杂的嵌套查询,导致服务器资源耗尽:

query {

user {

posts {

comments {

author {

posts {

comments {

author {

posts {

# 无限嵌套...

}

}

}

}

}

}

}

}

}

防护建议: 设置查询深度限制(如最大深度10层),实施查询复杂度分析,对超出阈值的查询进行拒绝。

2. 批量查询攻击

GraphQL支持在单个请求中执行多个查询,攻击者可以利用这一特性绕过速率限制:

query {

user1: user(id: 1) { ... }

user2: user(id: 2) { ... }

user3: user(id: 3) { ... }

# 重复数千次

}

防护建议: 限制单个请求中的查询数量,实施基于查询成本的速率限制而非简单的请求计数。

3. 内省查询信息泄露

GraphQL默认开启的内省功能允许任何人查询完整的Schema结构,这相当于向攻击者暴露了整个API的"设计图":

query {

__schema {

types {

name

fields {

name

}

}

}

}

防护建议: 在生产环境禁用内省功能,或仅对认证用户开放。使用GraphQL防火墙来过滤危险查询。

4. 字段级别授权缺失

与REST不同,GraphQL中的授权不能仅在端点级别实施,必须深入到字段层面:

query {

user {

name // 公开字段

email // 可能需要授权

ssn // 高度敏感,需要严格授权

}

}

防护建议: 在GraphQL Resolver层实现细粒度的字段级别授权检查,确保每个字段都经过权限验证。

三、API认证与授权的最佳实践

认证(Authentication)解决"你是谁"的问题,授权(Authorization)解决"你能做什么"的问题。这两者是API安全的基石。

1. 选择合适的认证机制

JWT (JSON Web Tokens): 目前最流行的无状态认证方案,适合分布式微服务架构。但需要注意:

- 使用强加密算法(RS256而非HS256)

- 设置合理的过期时间

- 实施Token刷新机制

- 在注销时将Token加入黑名单

OAuth 2.0: 适合第三方授权场景,但实现复杂,容易出错:

- 必须使用HTTPS传输

- 正确实现state参数防止CSRF

- 使用授权码模式而非隐式模式

- 实施PKCE扩展增强安全性

API密钥: 简单但安全性较低,适合服务器到服务器通信:

- 密钥必须通过安全渠道分发

- 支持密钥轮换机制

- 记录密钥使用日志

- 实施IP白名单限制

2. 实施多层授权策略

单纯依赖一种授权方式是不够的,应该构建纵深防御体系:

网关层授权: 在API网关进行粗粒度的访问控制,验证Token有效性和基本权限。

服务层授权: 在微服务内部进行细粒度的业务逻辑授权,验证用户对特定资源的操作权限。

数据层授权: 在数据访问层进行最后一道防护,确保即使前面的检查被绕过,也无法访问未授权数据。

3. 安全令牌管理

令牌的生命周期管理至关重要:

- 短期访问令牌: Access Token应设置较短的有效期(15-30分钟)

- 长期刷新令牌: Refresh Token可以设置较长有效期(7-30天),但必须安全存储

- 令牌轮换: 每次使用Refresh Token时应颁发新的令牌对

- 设备绑定: 将令牌与设备指纹绑定,防止令牌被盗用

四、速率限制与防滥用策略

速率限制不仅能防止DDoS攻击,还能保护API免受自动化工具的滥用。

1. 多维度限流策略

基于IP的限流: 最基础的限流方式,但容易被代理池绕过。

基于用户的限流: 针对认证用户进行限制,更加精确,但需要合理设置不同用户等级的配额。

基于端点的限流: 不同API端点设置不同的限制,敏感操作(如登录、支付)应有更严格的限制。

基于成本的限流: 根据API调用的计算成本而非简单的请求数进行限制,特别适合GraphQL。

2. 动态限流算法

固定窗口: 简单但存在突刺问题,在窗口边界可能遭受双倍流量。

滑动窗口: 更平滑的流量控制,但实现复杂度和内存占用较高。

令牌桶: 允许短时突发流量,适合大多数场景,是目前最推荐的算法。

漏桶: 严格控制流量速率,适合需要绝对平滑输出的场景。

3. 智能反爬虫机制

除了传统限流,还需要实施行为分析:

- 检测异常的请求模式(如过于规律的时间间隔)

- 识别自动化工具特征(User-Agent、TLS指纹)

- 实施验证码挑战机制

- 使用设备指纹和风险评分系统

4. 优雅的错误响应

当触发限流时,应该返回有意义的错误信息:

HTTP/1.1 429 Too Many Requests

Retry-After: 3600

X-RateLimit-Limit: 1000

X-RateLimit-Remaining: 0

X-RateLimit-Reset: 1635724800

{

"error": "rate_limit_exceeded",

"message": "您已超出API调用限制,请在1小时后重试"

}

五、API安全测试与监控

理论再完善,如果没有持续的测试和监控,漏洞仍会存在。

1. 自动化安全测试

将安全测试集成到CI/CD流程:

- 使用OWASP ZAP、Burp Suite等工具进行自动化扫描

- 实施模糊测试(Fuzzing)发现输入验证漏洞

- 进行API合约测试确保一致性

- 定期进行依赖项漏洞扫描

2. API安全监控

实时监控API的异常行为:

- 监控异常的请求模式和频率

- 追踪敏感数据访问日志

- 设置安全事件告警规则

- 分析API调用链路追踪数据

3. 渗透测试

定期进行人工渗透测试:

- 业务逻辑漏洞测试

- 授权绕过尝试

- 数据泄露风险评估

- 社会工程学测试

六、推荐的漏洞数据库与学习资源

作为安全从业者,持续学习和关注最新漏洞信息至关重要。以下是一些优质的API安全漏洞数据库和学习平台:

OWASP API Security Project

官方的API安全知识库,包含API Security Top 10清单和大量的测试方法论。这是每个API安全工作者的必读资源。

CVE Details - API相关漏洞

搜索关键词"API"可以找到大量真实案例,了解各种框架和产品的历史漏洞。

HackerOne / Bugcrowd漏洞报告

众多公开的漏洞披露报告,可以学习真实的漏洞利用技巧和修复方案。

Postman的API Security

Postman提供的API安全测试集合和最佳实践指南,非常实用。

API Security Articles Archive

汇集了各大安全厂商和独立研究者的API安全文章,内容覆盖从基础到高级的各个层面。

GitHub Security Advisories

关注开源API框架的安全公告,第一时间了解新发现的漏洞。

结语

API安全不是一次性的项目,而是需要持续投入的工程。在微服务和云原生时代,API已经成为企业最大的攻击面。无论是REST API的经典漏洞,还是GraphQL带来的新挑战,都需要我们建立体系化的防护思维。

从认证授权的设计,到速率限制的实施,再到持续的监控和测试,每个环节都不容忽视。只有将安全融入到API的整个生命周期,从设计、开发、测试到运维的每个阶段,才能真正构建起安全可靠的API体系。

安全是一场永无止境的攻防对抗。保持学习,关注最新的漏洞动态,定期审计自己的API安全防护措施,才能在这场较量中立于不败之地。

希望这篇文章能为你的API安全实践提供有价值的参考。如果你有任何API安全相关的经验或问题,欢迎在评论区交流讨论。

喜欢这篇文章吗?

- 👍 点个「在看」,让更多人看到

- 🔗 转发给需要的朋友

- 💬 留言分享你的心得

Q.E.D.