设想一个场景:你正在处理一个棘手的线上问题,需要登录一台与外网隔离的核心服务器查看端口占用情况。但当你熟练地敲下 netstat -tunlp 时,却只得到 "command not found" 的无情回应。lsof、ss 命令也相继阵亡,更糟糕的是,由于安全策略,你无法安装任何新工具。怎么办?难道只能束手无策?别慌,办法总比困难多!今天,我们就来分享一招Linux系统管理的“黑魔法”,让你在赤手空拳的情况下,也能精准定位服务端口和进程参数!

问题的核心:一切皆文件

在Linux的世界里,有一个哲学思想贯穿始终——“一切皆文件”。这个思想正是我们解决问题的金钥匙。即使没有 netstat 这类上层工具,我们也可以通过直接访问内核暴露的“文件”来获取系统状态信息。这个神奇的地方就是 /proc 虚拟文件系统。

/proc 是一个不占用磁盘空间,存在于内存中的文件系统。它为我们提供了一个直达内核数据结构的窗口,系统当前的进程信息、网络状态、硬件配置等,都可以在这里找到。

第一步:找到正在监听的端口

netstat 和 ss 等命令,它们的数据来源其实就是 /proc/net/ 目录下的文件。对于TCP连接,信息存储在 /proc/net/tcp (IPv4) 和 /proc/net/tcp6 (IPv6) 中。

让我们打开这个宝藏文件看看:

cat /proc/net/tcp

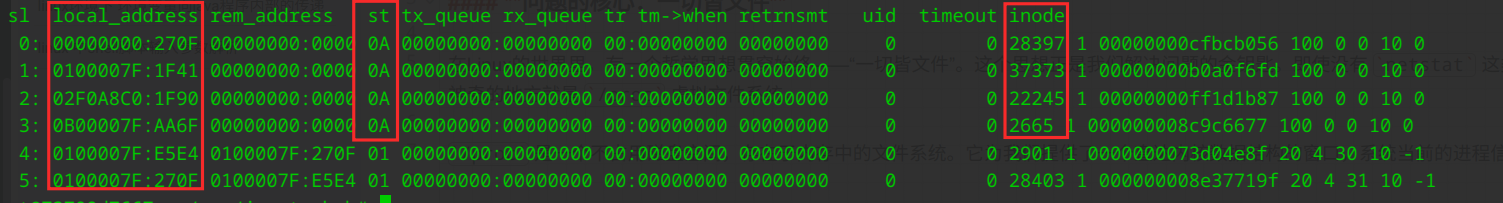

你会看到类似下面的输出:

虽然看起来很神秘,但别怕,我们来解读一下关键字段:

local_address: 本地地址和端口,格式为十六进制。st: 连接状态。0A就代表LISTEN,也就是我们正在寻找的监听状态。inode: 这是关键的关联信息!它是内核中与此套接字(socket)关联的唯一标识符。我们可以通过它找到是哪个进程打开了这个端口。

补充知识:解密十六进制地址

local_address 列中的 0100007F:0016 看起来像天书,但它的转换规则非常固定。我们把它拆成两部分来看:冒号前的IP地址 0100007F 和冒号后的端口 0016。

1. 端口转换 (Hex -> Dec)

端口 270F 的转换比较简单,它就是标准的十六进制转十进制。

0x270F=(2 * 6³) + (7 * 16²) + (0 * 16¹) + (15 * 16⁰)=8192 + 1792 + 0 + 15=9999

在Shell中,我们可以用 printf 命令快速完成转换:

$ printf "%d\n" 0x270F

9999

2. IP地址转换 (Little-Endian Hex -> Dotted Decimal)

IP地址 0100007F 的转换稍微复杂一点,因为它采用了“小端序”(Little-Endian)存储。这意味着字节的顺序是颠倒的。

- 第一步:分割字节。

0100007F由四个字节组成:01,00,00,7F。 - 第二步:颠倒顺序。 将字节顺序反过来,得到:

7F,00,00,01。 - 第三步:逐个转换。 将每个十六进制字节转换为十进制:

7F->12700->000->001->1

- 第四步:拼接。 用点

.连接起来,最终得到127.0.0.1。

第二步:筛选信息并找到进程

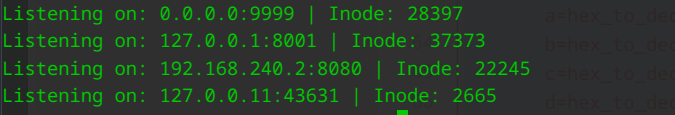

手动计算太麻烦了。我们可以结合 awk 命令,直接筛选出监听状态的端口,并自动转换地址,让输出一目了然。

awk 'function hex_to_dec(h){return sprintf("%d", "0x"h)} \

function ip(h){ \

a=hex_to_dec(substr(h,7,2)); \

b=hex_to_dec(substr(h,5,2)); \

c=hex_to_dec(substr(h,3,2)); \

d=hex_to_dec(substr(h,1,2)); \

return a"."b"."c"."d \

} \

$4=="0A"{ \

split($2, addr, ":"); \

print "Listening on: " ip(addr[1]) ":" hex_to_dec(addr[2]) " | Inode: " $10 \

}' /proc/net/tcp

执行上面的命令,你将得到非常清晰的结果:

现在我们知道了 可读的端口 和它对应的 Inode,接下来就是通过 Inode 找到进程PID。原理是:每个进程打开的文件描述符都记录在 /proc/[PID]/fd/ 目录下。如果一个文件描述符是socket,它就会链接到对应的 Inode。

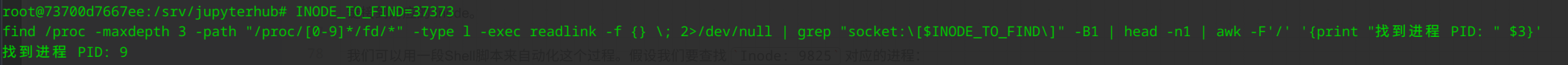

我们可以用一段Shell脚本来自动化这个过程。假设我们要查找 Inode: 9825 对应的进程:

INODE_TO_FIND=37373

find /proc -maxdepth 3 -path "/proc/[0-9]*/fd/*" -type l -exec readlink -f {} \; 2>/dev/null | grep "socket:\[$INODE_TO_FIND\]" -B1 | head -n1 | awk -F'/' '{print "找到进程 PID: " $3}'

这个命令会直接输出 找到进程 PID: <你的PID>。

第三步:查看进程的详细命令参数

恭喜!现在你已经拿到了目标进程的PID。最后一步就是查看这个进程启动时所使用的完整命令和参数了。

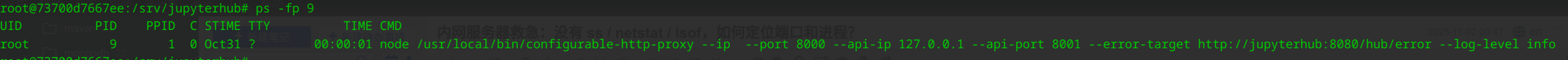

方法一:使用 ps 命令(如果可用)

ps 命令通常是系统自带的,被删除的可能性较小。你可以使用它来查看进程的详细信息:

# -f 显示完整格式

# -p 指定PID

ps -fp <你的PID>

方法二:深入 /proc (终极手段)

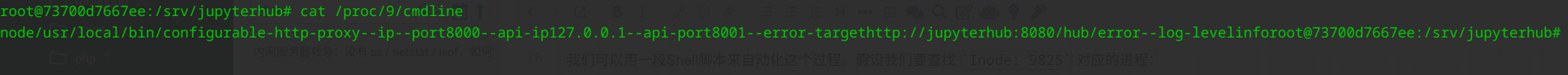

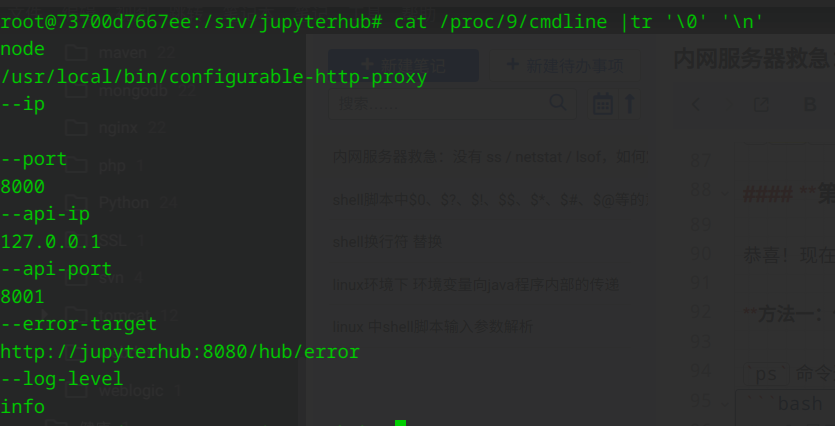

如果连 ps 都无法使用,我们还有最后的杀手锏:/proc/[PID]/cmdline 文件。

这个文件包含了进程启动时的完整命令行,但它的特殊之处在于,参数之间是用 NULL 字符(\0)分隔的,而不是空格。所以直接 cat 出来可能会显示在一行,不易阅读。

我们可以用 tr 命令来处理它,让它变得可读:

# 使用 tr 将 NULL 字符转换成换行符,更清晰

cat /proc/<你的PID>/cmdline | tr '\0' '\n'

执行后,你就能清晰地看到进程的启动命令和所有参数了。

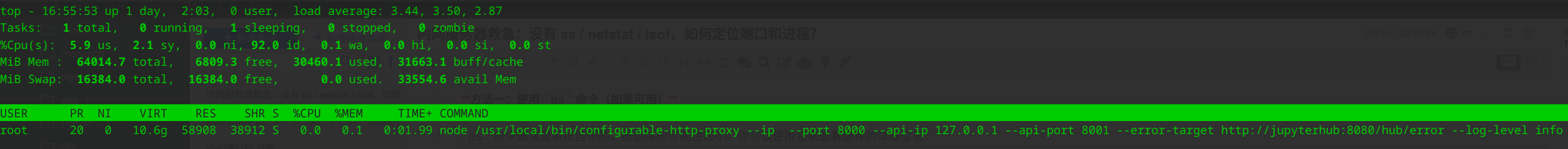

方法三:借助 top (如何可用的话)

top 命令通常是系统自带的,被删除的可能性较小。你可以使用它来查看进程的详细信息:

# -p 指定PID

top -p <你的PID>

这个时候,默认是没有参数信息的,键盘上按c 键,会展示出 完整命令参数,如果展示不完整,可以使用键盘 向右→ 来展示完整

最后

通过探索 /proc 这个强大的虚拟文件系统,我们成功地在缺少常用工具的极端环境下,完成了“查看端口占用 -> 关联进程 -> 获取进程参数”这一系列高难度动作。

整个过程可以总结为:

- 查端口:读取

/proc/net/tcp,筛选st状态为0A的行,解析local_address得到端口,记下Inode。 - 找进程:遍历

/proc/[PID]/fd/目录下的所有符号链接,寻找链接目标为socket:[inode]的文件,从而确定PID。 - 看参数:读取

/proc/[PID]/cmdline文件,并用tr格式化输出,得到完整的启动命令。

掌握了这个技巧,下次再遇到类似情况,你就能化身团队里的“扫地僧”,在众人一筹莫展时,从容地深入系统底层,解决问题。

你还知道哪些在受限环境下的Linux排障奇技淫巧?欢迎在评论区分享!

Q.E.D.