JupyterHub 高级身份认证:无缝集成 LDAP 与 OAuth 2.0

摘要: 在本系列的前两篇文章中,我们成功搭建了一个生产级的JupyterHub平台。现在,我们将攻克企业集成的“最后一公里”:身份认证。本文将深入浅出地指导您如何将JupyterHub与企业内部的LDAP/Active Directory以及基于OAuth 2.0的Gitea服务进行无缝对接,实现真正的单点登录(SSO),彻底告别繁琐的手动用户管理。

引言

欢迎回到我们的JupyterHub深度实践系列!在上一篇文章中《生产级部署:使用Docker和Nginx搭建高可用JupyterHub平台》,我们已经成功搭建了一个生产级的JupyterHub平台,它具备了高可用、自动化的诸多特性。然而,其内置的用户注册系统(NativeAuthenticator)在企业环境中暴露了明显的短板:它是一座“信息孤岛”。

企业员工需要为JupyterHub额外创建和记忆一套账号密码,而IT管理员则不得不在两套系统中同步维护用户信息,这不仅增加了管理负担,也带来了潜在的安全风险。

今天,我们将彻底解决这个问题。本文将为您提供两种主流的企业级身份认证集成方案,让您的JupyterHub真正融入到现有的IT生态中。

- LDAP / Active Directory 集成:适用于拥有传统用户目录服务的企业。

- OAuth 2.0 集成:以Gitea为例,适用于依赖现代化Web服务(如GitLab, GitHub, Gitea)进行身份认证的团队。

方案一:集成LDAP / Active Directory

LDAP(轻量级目录访问协议)是企业中用于管理用户、计算机等资源的“电话本”。通过集成LDAP,用户可以使用他们早已熟悉的域账号和密码直接登录JupyterHub。

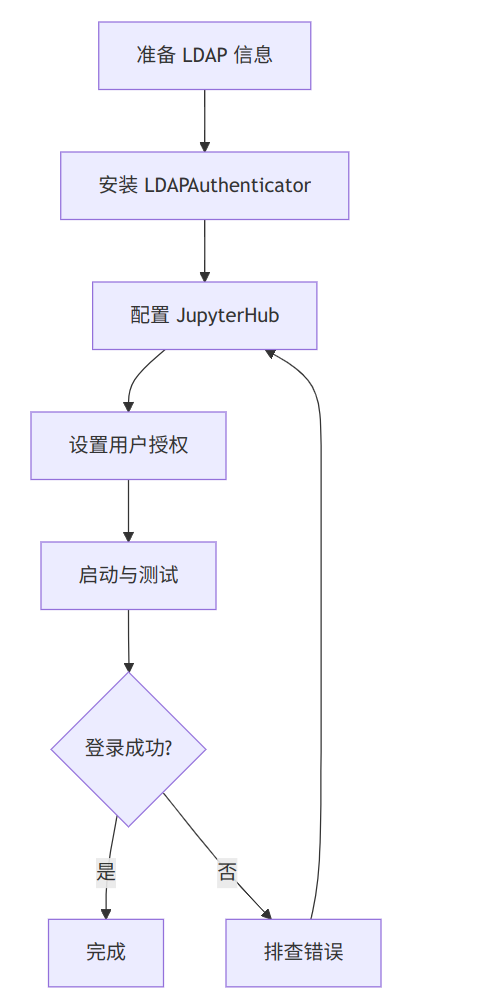

整体流程概览

🔧 步骤 1:准备 LDAP 信息

在开始配置之前,你需要从你的 LDAP 管理员那里获取以下关键信息。这是最关键的一步,信息不正确会导致后续所有配置失败。

| 配置项 | 说明 | 示例 |

|---|---|---|

| 服务器地址 | LDAP 服务器的域名或 IP 地址 | ldap.example.com |

| 端口 | LDAP 服务的端口号 | 389 (标准 LDAP) 或 636 (LDAPS) |

| 是否使用 SSL/TLS | 是否加密连接。强烈建议启用 | True (使用 LDAPS) |

| 绑定 DN | 一个有权限搜索用户的服务账号的 DN | cn=jupyterhub,ou=service,dc=example,dc=com |

| 绑定密码 | 上述服务账号的密码 | your-service-password |

| 用户搜索基础 DN | 在 LDAP 树的哪个分支下查找用户 | ou=users,dc=example,dc=com |

| 用户搜索过滤器 | 用于查找特定用户的过滤器模板 | (uid={username}) 或 (sAMAccountName={username}) |

| 用户名属性 | LDAP 中哪个属性对应 JupyterHub 的用户名 | uid (OpenLDAP) 或 sAMAccountName (Active Directory) |

💡 提示:

- Active Directory (AD) 示例:

- 用户搜索过滤器:

(sAMAccountName={username})- 用户名属性:

sAMAccountName- OpenLDAP 示例:

- 用户搜索过滤器:

(uid={username})- 用户名属性:

uid

📦 步骤 2:安装 LDAPAuthenticator

在 JupyterHub 运行的环境中,通过 pip 安装插件:

pip install jupyterhub-ldapauthenticator

⚙️ 步骤 3:配置 JupyterHub

编辑你的 JupyterHub 配置文件 jupyterhub_config.py,添加以下配置。

# 启用 LDAP 认证器

c.JupyterHub.authenticator_class = 'ldap'

# --- LDAP 服务器连接配置 ---

c.LDAPAuthenticator.server_address = 'ldap.example.com'

c.LDAPAuthenticator.server_port = 636 # 636 for LDAPS, 389 for LDAP

c.LDAPAuthenticator.use_ssl = True # 如果使用 LDAPS,设为 True

# c.LDAPAuthenticator.use_start_tls = True # 如果在 389 端口上使用 StartTLS,启用此项

# --- LDAP 绑定账号配置 (用于搜索用户) ---

c.LDAPAuthenticator.bind_dn = 'cn=jupyterhub,ou=service,dc=example,dc=com'

c.LDAPAuthenticator.bind_password = 'your-service-password'

# --- 用户搜索与匹配配置 ---

c.LDAPAuthenticator.user_search_base = 'ou=users,dc=example,dc=com'

# c.LDAPAuthenticator.user_attribute = 'sAMAccountName' # AD 环境

c.LDAPAuthenticator.user_attribute = 'uid' # OpenLDAP 环境

c.LDAPAuthenticator.user_filter = '({user_attribute}={{username}})' # 使用上面定义的属性

# --- 可选:字符集配置 ---

# 如果 LDAP 服务器返回的用户名包含特殊字符,可能需要指定编码

# c.LDAPAuthenticator.lookup_dn_charset = 'utf-8'

⚠️ 重要:

- 占位符

{username}:user_filter中的{username}是一个占位符,JupyterHub 会自动将其替换为用户登录时输入的用户名。- 安全:

bind_password是明文密码,请确保jupyterhub_config.py文件的权限安全,仅限授权用户读取。在生产环境中,考虑使用环境变量或密钥管理工具来传递密码。

👥 步骤 4:配置用户授权和权限

与 OAuth 认证类似,你需要配置哪些 LDAP 用户可以登录 JupyterHub,以及谁是管理员。

# --- 允许登录的用户 ---

# 方式一:明确指定允许的用户列表(推荐)

c.LDAPAuthenticator.allowed_users = {'user1', 'user2', 'user3'}

# 方式二:允许所有通过 LDAP 认证的用户(安全性较低,谨慎使用)

# c.LDAPAuthenticator.allowed_users = None # 或者在旧版本中设置 allow_all = True

# --- 配置管理员用户 ---

c.Authenticator.admin_users = {'admin_user'}

使用 LDAP 组进行授权(高级功能)

如果你的 LDAP 支持组,你可以配置允许某个组的所有成员登录。

# 允许特定组的成员登录

c.LDAPAuthenticator.allowed_groups = {'jupyterhub-users', 'data-scientists'}

# 配置管理员组

c.LDAPAuthenticator.admin_groups = {'jupyterhub-admins'}

# 为了查询组成员信息,需要配置以下选项

c.LDAPAuthenticator.lookup_dn = True

c.LDAPAuthenticator.group_search_base = 'ou=groups,dc=example,dc=com'

c.LDAPAuthenticator.group_member_filter = '(member={userdn})'

c.LDAPAuthenticator.group_filter = '({group_attr}={{group_name}})'

c.LDAPAuthenticator.group_attribute = 'cn' # 组的名称属性

🐛 步骤 6:常见问题与故障排查

| 错误信息/现象 | 可能原因 | 解决方法 |

|---|---|---|

| "Invalid credentials" | 1. 绑定账号的 DN 或密码错误。 2. 用户自己的密码错误。 | 1. 检查 bind_dn 和 bind_password。2. 确认用户输入的密码正确。 |

| "No such user" | 1. user_search_base 路径不正确。2. user_filter 过滤器格式错误或属性名不对。 | 1. 使用 LDAP 客户端工具(如 ldapsearch)确认用户 DN 路径。2. 检查 user_attribute 是否与 LDAP 中的实际属性匹配。 |

| SSL/TLS 握手失败 | 1. use_ssl 或端口配置错误。2. LDAP 服务器使用自签名证书,JupyterHub 不信任。 | 1. 确认使用 LDAPS (636) 时 use_ssl=True,使用 LDAP (389) 时 use_ssl=False。2. 在配置文件中添加代码以信任自签名证书(见下文)。 |

| 连接被拒绝 | 防火墙阻止、网络不通或服务器地址/端口错误。 | 检查网络连通性(telnet ldap.example.com 636)和防火墙规则。 |

信任自签名证书(如果需要)

如果你的 LDAP 服务器使用了自签名证书,你需要在配置文件中添加以下 Python 代码来禁用证书验证:

import ldap

# 在配置文件顶部添加

ldap.set_option(ldap.OPT_X_TLS_REQUIRE_CERT, ldap.OPT_X_TLS_ALLOW)

⚠️ 安全警告:禁用证书验证会降低连接的安全性,仅建议在测试环境或完全可信的内网环境中使用。

步骤 1: 升级JupyterHub镜像以包含LDAP模块

我们需要更新Dockerfile.jupyterhub,在其中加入jupyterhub-ldapauthenticator和oauthenticator的安装指令,为两种方案做好准备。

Dockerfile.jupyterhub (完整文件)

# Copyright (c) Jupyter Development Team.

# Distributed under the terms of the Modified BSD License.

ARG JUPYTERHUB_VERSION=latest

FROM quay.io/jupyterhub/jupyterhub:$JUPYTERHUB_VERSION

# 安装所有需要的认证器和spawner

# hadolint ignore=DL3013

RUN python3 -m pip install --no-cache-dir \

dockerspawner \

jupyterhub-nativeauthenticator \

jupyterhub-idle-culler \

jupyterhub-ldapauthenticator \

oauthenticator

CMD ["jupyterhub", "-f", "/srv/jupyterhub/jupyterhub_config.py"]

步骤 2: 修改jupyterhub_config.py以启用LDAP

现在,我们将修改配置文件,从NativeAuthenticator切换到LDAPAuthenticator。

jupyterhub_config.py (完整文件 - LDAP模式)

# Copyright (c) Jupyter Development Team.

# Distributed under the terms of the Modified BSD License.

import os

from jupyterhub_ldapauthenticator import LDAPAuthenticator

c = get_config()

# ==============================================================================

# Spawner 配置 (保持不变)

# ==============================================================================

c.JupyterHub.spawner_class = "dockerspawner.DockerSpawner"

c.DockerSpawner.image = os.environ["DOCKER_NOTEBOOK_IMAGE"]

network_name = os.environ["DOCKER_NETWORK_NAME"]

c.DockerSpawner.use_internal_ip = True

c.DockerSpawner.network_name = network_name

notebook_dir = os.environ.get("DOCKER_NOTEBOOK_DIR", "/home/jovyan/work")

c.DockerSpawner.notebook_dir = notebook_dir

c.DockerSpawner.remove = True

c.DockerSpawner.start_timeout = 300

# ==============================================================================

# 数据持久化策略 (保持不变)

# ==============================================================================

HOST_SHARED_DIR = os.environ.get("HOST_USER_DATA_PATH")

if HOST_SHARED_DIR:

print(f"INFO: 使用主机路径 '{HOST_SHARED_DIR}' 进行数据持久化。")

def create_dir_hook(spawner):

username = spawner.user.name

volume_path = os.path.join(HOST_SHARED_DIR, f"jupyterhub-user-{username}")

os.makedirs(volume_path, mode=0o755, exist_ok=True)

os.chown(volume_path, uid=1000, gid=100)

spawner.log.info(f"用户目录 {volume_path} 权限设置完毕。")

c.DockerSpawner.pre_spawn_hook = create_dir_hook

c.DockerSpawner.volumes = { os.path.join(HOST_SHARED_DIR, "jupyterhub-user-{username}"): notebook_dir }

else:

print("INFO: 使用Docker命名卷进行数据持久化。")

c.DockerSpawner.volumes = {"jupyterhub-user-{username}": notebook_dir}

# ==============================================================================

# 认证配置 (核心修改部分)

# ==============================================================================

c.JupyterHub.authenticator_class = LDAPAuthenticator

# --- LDAP 服务器连接配置 ---

# 替换为你的LDAP服务器IP或域名

c.LDAPAuthenticator.server_address = '192.168.1.10'

# 如果不是默认端口389,请取消注释并修改

# c.LDAPAuthenticator.server_port = 389

# 如果使用SSL/TLS加密连接 (ldaps://),请设置为True

c.LDAPAuthenticator.use_ssl = False

# --- 用户绑定模板 (最关键的配置) ---

# JupyterHub会使用用户提供的用户名和密码尝试绑定LDAP。

# 你需要根据公司的LDAP/AD结构填写正确的DN(Distinguished Name)路径。

# 请咨询你的IT管理员获取此信息。

c.LDAPAuthenticator.bind_dn_template = [

# 适用于 OpenLDAP 的常见模板

'uid={username},ou=people,dc=example,dc=org',

# 适用于 Microsoft Active Directory 的常见模板

'cn={username},ou=Users,dc=my-domain,dc=local',

# 也可以直接使用域用户格式

'{username}@my-domain.local'

]

# --- (可选)用户权限控制 ---

# 设置一个用户白名单,只有列表中的用户才能登录

# c.LDAPAuthenticator.allowed_users = {'user1', 'user2'}

# 或者设置一个用户组白名单,只有属于这些组的用户才能登录

# c.LDAPAuthenticator.allowed_groups = ["cn=data-scientists,ou=groups,dc=example,dc=org"]

# 注意:使用allowed_groups需要配置lookup_dn*参数,详见文档。

# --- (可选)管理员用户 ---

# 从环境变量中读取管理员用户名

admin = os.environ.get("JUPYTERHUB_ADMIN")

if admin:

c.Authenticator.admin_users = {admin}

# ==============================================================================

# Hub 网络与数据库配置 (保持不变)

# ==============================================================================

c.JupyterHub.hub_ip = "jupyterhub"

c.JupyterHub.hub_port = 8080

c.JupyterHub.db_url = "sqlite:////data/jupyterhub.sqlite"

c.JupyterHub.cookie_secret_file = "/data/jupyterhub_cookie_secret"

# ==============================================================================

# 资源管理:自动清理空闲服务 (保持不变)

# ==============================================================================

c.JupyterHub.services = [

{

'name': 'idle-culler',

'admin': True,

'command': [

'jupyterhub-idle-culler',

'--timeout=7200',

'--cull-every=600',

],

}

]

步骤 3: 重建并重启服务

保存所有修改后,在项目根目录下执行以下命令:

docker-compose build

docker-compose up -d --force-recreate

现在,JupyterHub的登录页面将不再显示“Sign up”按钮,用户可以直接使用他们的LDAP/AD账号进行登录了!

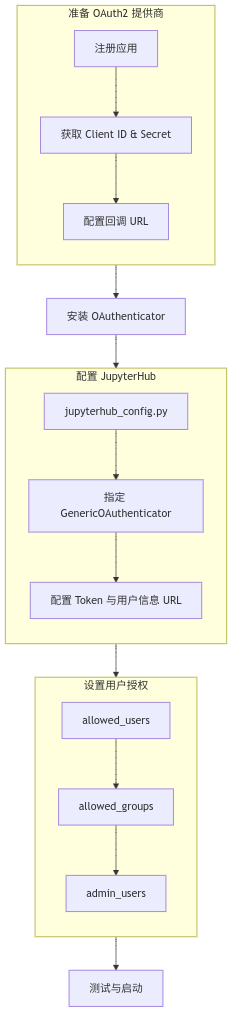

方案二:集成OAuth 2.0

OAuth 2.0 是一种授权协议,它允许应用(如JupyterHub)在不获取用户密码的情况下,通过用户在另一个可信服务(如Gitea)上的授权来验证用户身份,实现便捷的单点登录。这里可以是你的任何 支持 OAuth2 授权码模式的的认证服务。

先通过一个流程图,快速了解配置通用 OAuth2 认证的整体流程:

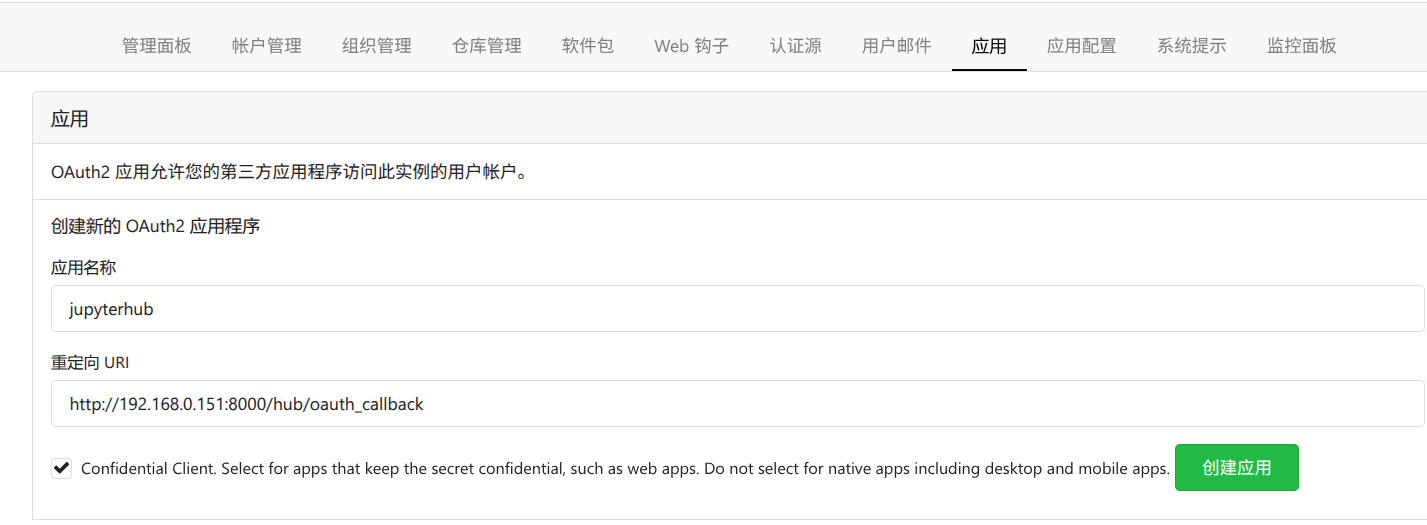

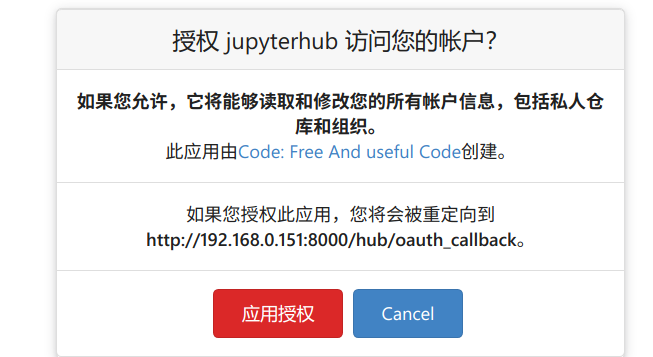

步骤 1: 在Gitea端创建OAuth2应用

- 使用管理员账号登录您的Gitea实例。

- 点击右上角头像,进入 站点管理。

- 在左侧导航栏选择 应用,然后点击 新增OAuth2应用程序。

- 填写表单:

- 应用名称:

JupyterHub Platform(或任何描述性名称) - 重定向URI:

http://jupyterhub.your-company.com/hub/oauth_callback- 至关重要! 这里的域名必须是用户访问JupyterHub时使用的域名或IP,路径必须是

/hub/oauth_callback。

- 至关重要! 这里的域名必须是用户访问JupyterHub时使用的域名或IP,路径必须是

- 应用名称:

- 点击“创建应用”。Gitea会立即生成一个 客户端ID 和一个 客户端密钥。请复制并妥善保管这两个值。

步骤 2: 更新环境变量和Compose文件

我们将把Gitea的敏感信息安全地存储在.env文件中。

.env 文件 (完整文件)

# 定义JupyterHub用户数据在主机上的存储路径

HOST_USER_DATA_PATH=

# Gitea OAuth Credentials

OAUTH_CLIENT_ID=在此处粘贴你的 OAuth 客户端ID

OAUTH_CLIENT_SECRET=在此处粘贴你的 OAuth 客户端密钥

OAUTH_CALLBACK_URL=http://jupyterhub.your-company.com/hub/oauth_callback

# 用户授权的地址

AUTHORIZE_URL=http://gitea.your-company.com/login/oauth/authorize

# 获取 Access Token 的地址

TOKEN_URL=http://gitea.your-company.com/login/oauth/access_token

# 获取用户信息的地址

USER_DATA_URL=http://gitea.your-company.com/login/oauth/userinfo

# 从用户信息中提取用户名的字段(常见值:'email', 'preferred_username', 'name' 等

USERNAME_CLAIM='preferred_username'

docker-compose.yml (完整文件)

version: "3"

services:

hub:

build:

context: .

dockerfile: Dockerfile.jupyterhub

args:

JUPYTERHUB_VERSION: latest

restart: always

image: jupyterhub:latest

container_name: jupyterhub

networks:

- jupyterhub-network

volumes:

- "/var/run/docker.sock:/var/run/docker.sock:rw"

- "jupyterhub-data:/data"

- "${HOST_USER_DATA_PATH}:${HOST_USER_DATA_PATH}"

ports:

- "8000:8000"

environment:

# --- Spawner and Hub Config ---

HOST_USER_DATA_PATH: ${HOST_USER_DATA_PATH}

JUPYTERHUB_ADMIN: admin # 设置一个初始管理员(需与Gitea用户名一致)

DOCKER_NETWORK_NAME: jupyterhub-network

DOCKER_NOTEBOOK_IMAGE: jupyter/scipy-notebook:latest

DOCKER_NOTEBOOK_DIR: /home/jovyan/work

# --- OAuth2 Config ---

OAUTH_CLIENT_ID: ${OAUTH_CLIENT_ID}

OAUTH_CLIENT_SECRET: ${OAUTH_CLIENT_SECRET}

OAUTH_CALLBACK_URL: ${OAUTH_CALLBACK_URL}

# 用户授权的地址

AUTHORIZE_URL: ${AUTHORIZE_URL}

# 获取 Access Token 的地址

TOKEN_URL: ${TOKEN_URL}

# 获取用户信息的地址

USER_DATA_URL: ${USER_DATA_URL}

# 从用户信息中提取用户名的字段(常见值:'email', 'preferred_username', 'name' 等

USERNAME_CLAIM: ${USERNAME_CLAIM}

volumes:

jupyterhub-data:

networks:

jupyterhub-network:

name: jupyterhub-network

步骤 3: 修改jupyterhub_config.py以启用Gitea OAuth

jupyterhub_config.py (完整文件 - Gitea模式)

# Copyright (c) Jupyter Development Team.

# Distributed under the terms of the Modified BSD License.

import os

c = get_config()

# ==============================================================================

# Spawner 配置 (保持不变)

# ... (与LDAP模式中完全相同,此处省略) ...

# ==============================================================================

c.JupyterHub.spawner_class = "dockerspawner.DockerSpawner"

c.DockerSpawner.image = os.environ["DOCKER_NOTEBOOK_IMAGE"]

network_name = os.environ["DOCKER_NETWORK_NAME"]

c.DockerSpawner.use_internal_ip = True

c.DockerSpawner.network_name = network_name

notebook_dir = os.environ.get("DOCKER_NOTEBOOK_DIR", "/home/jovyan/work")

c.DockerSpawner.notebook_dir = notebook_dir

c.DockerSpawner.remove = True

c.DockerSpawner.start_timeout = 300

# ==============================================================================

# 数据持久化策略 (保持不变)

# ... (与LDAP模式中完全相同,此处省略) ...

# ==============================================================================

HOST_SHARED_DIR = os.environ.get("HOST_USER_DATA_PATH")

if HOST_SHARED_DIR:

print(f"INFO: 使用主机路径 '{HOST_SHARED_DIR}' 进行数据持久化。")

def create_dir_hook(spawner):

username = spawner.user.name

volume_path = os.path.join(HOST_SHARED_DIR, f"jupyterhub-user-{username}")

os.makedirs(volume_path, mode=0o755, exist_ok=True)

os.chown(volume_path, uid=1000, gid=100)

spawner.log.info(f"用户目录 {volume_path} 权限设置完毕。")

c.DockerSpawner.pre_spawn_hook = create_dir_hook

c.DockerSpawner.volumes = { os.path.join(HOST_SHARED_DIR, "jupyterhub-user-{username}"): notebook_dir }

else:

print("INFO: 使用Docker命名卷进行数据持久化。")

c.DockerSpawner.volumes = {"jupyterhub-user-{username}": notebook_dir}

# ==============================================================================

# 认证配置 (核心修改部分)

# ==============================================================================

c.JupyterHub.authenticator_class = "oauthenticator.generic.GenericOAuthenticator"

# 配置 OAuth 提供商端点

c.GenericOAuthenticator.oauth_callback_url = os.environ.get('OAUTH_CALLBACK_URL')

c.GenericOAuthenticator.client_id = os.environ.get('OAUTH_CLIENT_ID')

c.GenericOAuthenticator.client_secret = os.environ.get('OAUTH_CLIENT_SECRET')

c.GenericOAuthenticator.authorize_url = os.environ.get('AUTHORIZE_URL')

c.GenericOAuthenticator.token_url = os.environ.get('TOKEN_URL')

c.GenericOAuthenticator.userdata_url = os.environ.get('USER_DATA_URL')

# 定义用户名字段

c.GenericOAuthenticator.username_claim= os.environ.get('USERNAME_CLAIM')

#c.GenericOAuthenticator.scope = ['openid', 'email', 'profile']

# (可选)配置登录服务显示名称

c.GenericOAuthenticator.login_service = "OAuth2 统一登录"

# (可选)启用自动登录,访问 JupyterHub 时直接跳转到 OAuth2 提供商

c.GenericOAuthenticator.auto_login = True

# --- (可选)管理员用户 ---

# 从环境变量中读取管理员用户名 (应与Gitea中的用户名匹配)

admin = os.environ.get("JUPYTERHUB_ADMIN")

if admin:

c.Authenticator.admin_users = {admin}

# ==============================================================================

# Hub 网络与数据库配置 (保持不变)

# ... (与LDAP模式中完全相同,此处省略) ...

# ==============================================================================

c.JupyterHub.hub_ip = "jupyterhub"

c.JupyterHub.hub_port = 8080

c.JupyterHub.db_url = "sqlite:////data/jupyterhub.sqlite"

c.JupyterHub.cookie_secret_file = "/data/jupyterhub_cookie_secret"

# ==============================================================================

# 资源管理:自动清理空闲服务 (保持不变)

# ... (与LDAP模式中完全相同,此处省略) ...

# ==============================================================================

c.JupyterHub.services = [

{

'name': 'idle-culler',

'admin': True,

'command': [

'jupyterhub-idle-culler',

'--timeout=7200',

'--cull-every=600',

],

}

]

步骤 4: 重建并重启服务

docker-compose build

docker-compose up -d --force-recreate

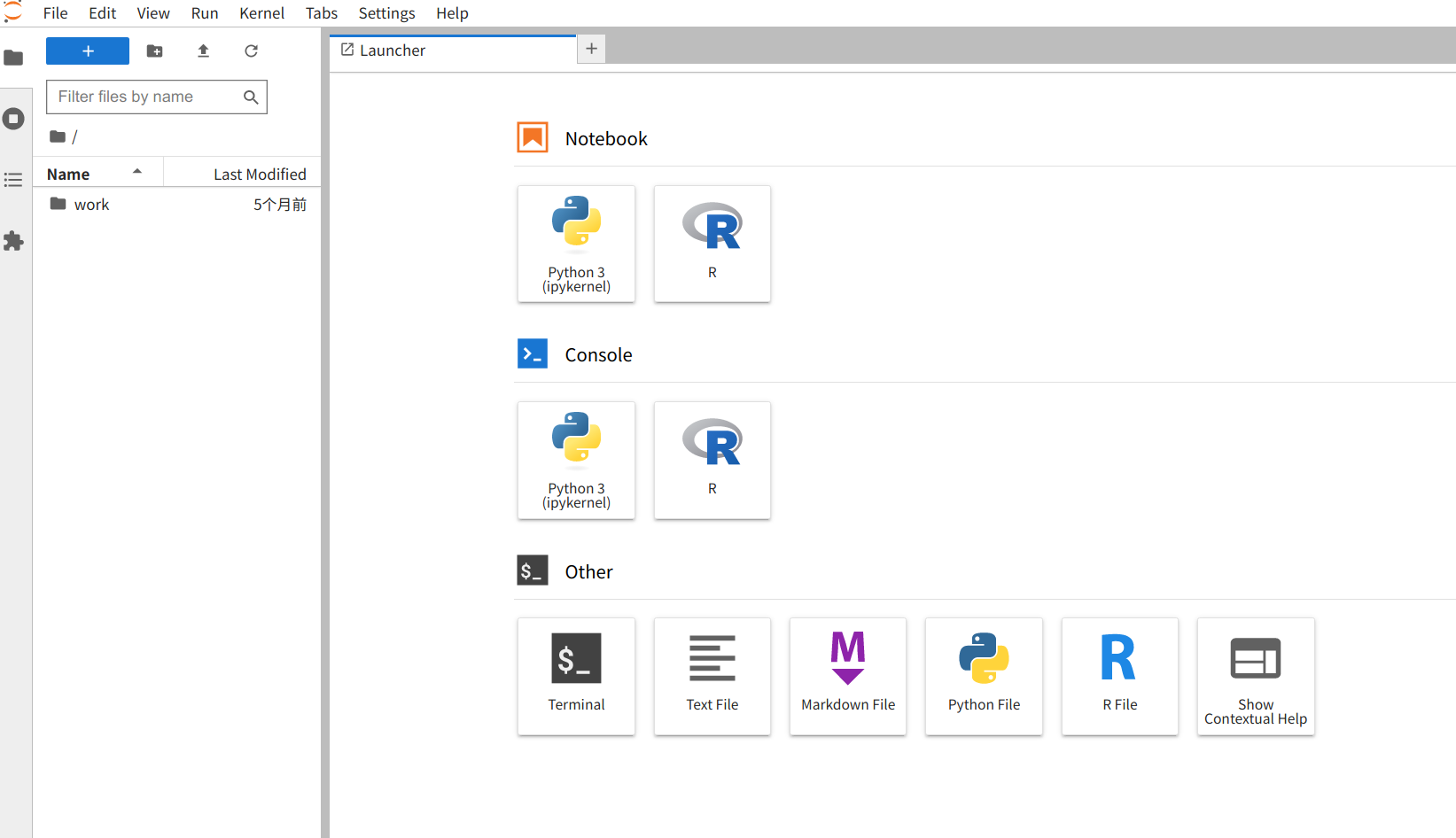

现在,访问您的JupyterHub域名,会立即跳转到 Gitea(你的认证服务)的登录页面,输入用户名密码,首次完成Gitea的授权,即可丝滑地进入您的Jupyter Notebook环境!

总结与展望

恭喜您!您的JupyterHub现在已经成功地融入了企业的身份认证体系。无论是传统的LDAP/AD,还是现代的OAuth 2.0,我们都已掌握了其核心集成方法。这不仅为用户带来了单点登录的极致便利,也为管理员实现了用户权限的集中化管理,是JupyterHub迈向企业级应用的关键一步。

#JupyterHub #JupyterNotebook #Docker #Python #OAuth2 #LDAP

Q.E.D.